[vc_row][vc_column css=”.vc_custom_1646396813547{margin-top: 50px !important;margin-right: 50px !important;margin-bottom: 50px !important;margin-left: 50px !important;}”][vc_column_text]O que é o SIEM?

SIEM significa segurança, informações e gerenciamento de eventos. A tecnologia SIEM agrega dados de log, alertas de segurança e eventos em uma plataforma centralizada para fornecer análise em tempo real para monitoramento de segurança.

Os centros de operações de segurança (SOCs) investem em software SIEM para otimizar a visibilidade em todos os ambientes de sua organização, investigar dados de log para resposta a incidentes a ataques cibernéticos e violações de dados e aderir aos mandatos de conformidade locais e federais.

Como funciona o SIEM?

O software SIEM funciona coletando dados de log e eventos produzidos a partir de aplicativos, dispositivos, redes, infraestrutura e sistemas para desenhar análises e fornecer uma visão holística da tecnologia da informação (TI) de uma organização.

As soluções SIEM podem residir em ambientes locais ou na nuvem. Analisando todos os dados em tempo real, as soluções SIEM usam regras e correlações estatísticas para gerar insights práticos durante investigações forenses. A tecnologia SIEM examina todos os dados, classificando a atividade de ameaças de acordo com seu nível de risco para ajudar as equipes de segurança a identificar atores mal-intencionados e mitigar os ataques cibernéticos rapidamente.

A evolução do software SIEM

As soluções SIEM existem há mais de 15 anos, mas os SIEMs modernos de hoje evoluíram. Mark Nicolett e Amrit Williams estabeleceram o termo “SIEM” em um relatório de pesquisa do Gartner de 2005, Melhore a segurança de TI com o gerenciamento de vulnerabilidades. [1] Esses SIEMs legados eram uma combinação de métodos de segurança integrados em uma solução de gerenciamento, incluindo:

Sistemas de gerenciamento de logs (LMS): Processos para coleta simples e armazenamento centralizado de logs.

Gerenciamento de informações de segurança (SIM): Ferramentas para coleta automatizada de arquivos de log para armazenamento, análise e relatórios de longo prazo sobre dados de log.

Gerenciamento de eventos de segurança (SEM): Tecnologia para monitoramento em tempo real e correlação de sistemas e eventos com notificações e visualizações de console.

À medida que o software SIEM se transforma ao longo do tempo, os componentes principais continuam a fornecer valor, mas a tecnologia inovadora dentro do cenário competitivo abriu caminho para abordagens mais abrangentes e avançadas para reduzir o risco em uma organização. Isso levou os fornecedores de SIEM a lançarem eventualmente novos recursos que denominaram esses produtos aprimorados como soluções de “SIEM de próxima geração”.

SIEM de última geração vs. SIEM

Quais são as principais diferenças entre as soluções SIEM tradicionais e SIEMs de última geração? No núcleo, ambas as soluções têm funcionalidades semelhantes, mas os SIEMs legados não conseguem lidar com o volume crescente e a complexidade dos dados no cenário de ameaças atual. Com o aumento na adoção da nuvem, tecnologias móveis, datacenters híbridos e forças de trabalho remotas, os SIEMs de última geração são muito mais adequados para atender à crescente demanda por detecção e resposta a ameaças em sistemas distintos.

As soluções SIEM de última geração fornecem novos recursos para melhorar a visibilidade da segurança e a detecção de ameaças, além de simplificar o processo para que as equipes de segurança gerenciem sua carga de trabalho. Alguns componentes principais de uma solução SIEM de última geração incluem:

- Arquitetura aberta e escalável: capacidade de otimizar dados de sistemas diferentes em tecnologia local, na nuvem e móvel, em uma única entidade.

- Ferramentas de visualização em tempo real: recursos que ajudam as equipes de segurança a visualizar eventos de segurança relacionados para descrever incidentes de ameaças com precisão.

Arquitetura de big data: capacidade de coletar e gerenciar conjuntos de dados grandes e complexos para indexação e pesquisa estruturada e não estruturada. - User and entity behavior analytics (UEBA): Solução para monitorar mudanças comportamentais nos dados do usuário para detectar instâncias anômalas quando há desvios dos padrões “normais”.

Resposta de segurança, orquestração e automação (SOAR): Tecnologia que automatiza ações rotineiras e manuais de analistas para aumentar a eficiência operacional em todo o fluxo de trabalho de resposta a incidentes.

Benefícios da tecnologia SIEM

- Dependendo da solução e do fornecedor, os componentes SIEM podem fornecer uma ampla variedade de benefícios que ajudam a aumentar a postura geral de segurança, incluindo:

- Visibilidade em tempo real em todo o ambiente

- Solução de gerenciamento central para sistemas e dados de log diferentes

Menos alertas falsos positivos - Redução do tempo médio de detecção (MTTD) e do tempo médio de resposta (MTTR)

- Coleta e normalização de dados para permitir análises precisas e confiáveis

- Facilidade de acesso e pesquisa em dados brutos e analisados

- Capacidade de mapear operações com estruturas existentes, como MITRE ATT&CK

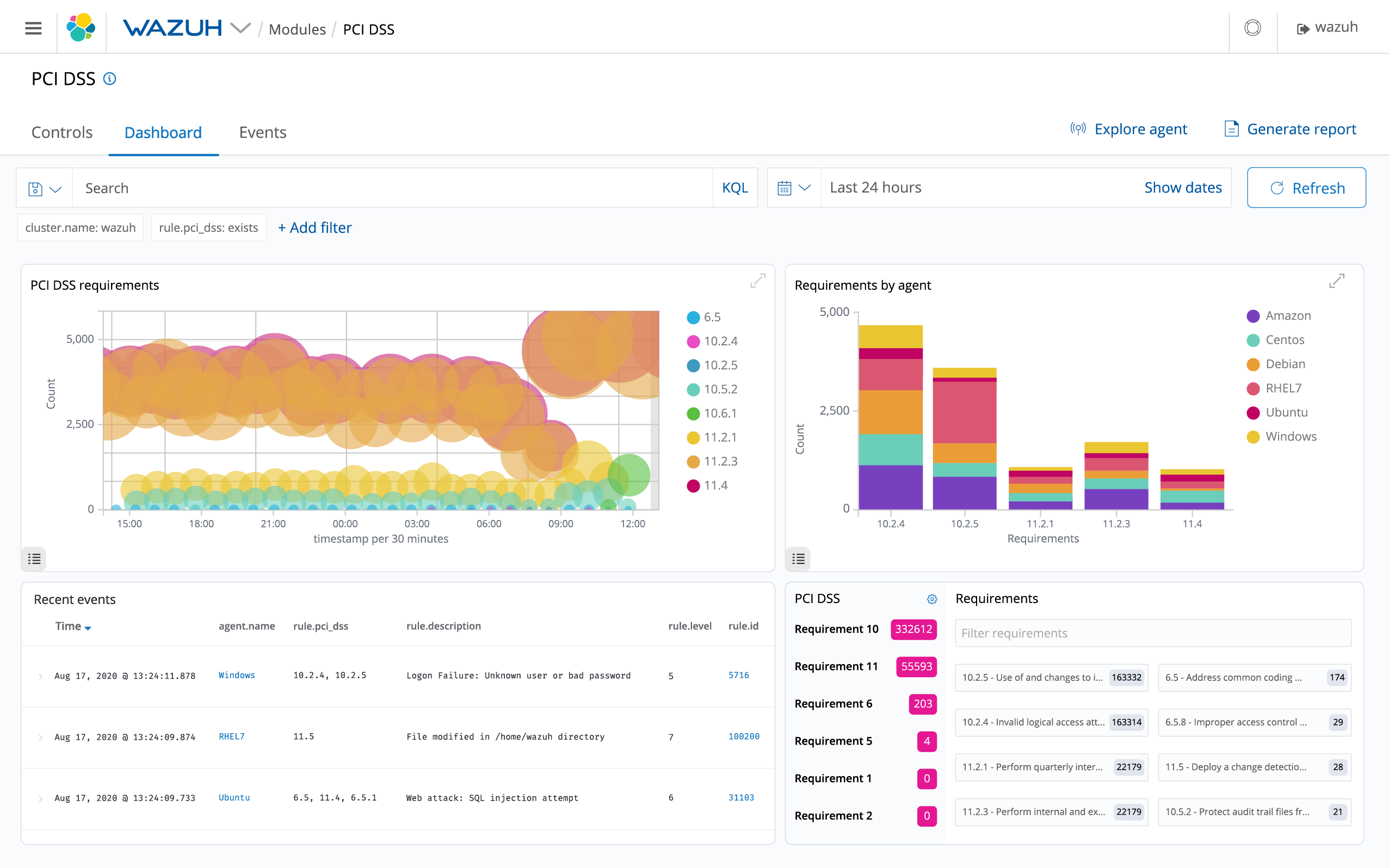

- Garanta a adesão à conformidade com visibilidade em tempo real e módulos de conformidade pré-criados

- Dashboards personalizados e relatórios eficazes

Como obter o máximo de um SIEM

De pequenas equipes de SOC a grandes departamentos globais de TI, as organizações usam soluções SIEM para otimizar sua detecção e resposta a ameaças para reduzir de forma mensurável os riscos para os negócios. No entanto, muitas tecnologias SIEM consomem muitos recursos e exigem pessoal experiente para implementar e gerenciar ou serviços aprimorados para suporte e treinamento.

Antes de investir em SIEM, reúna seus requisitos de negócios e avalie seus objetivos e prioridades de segurança. Pode ser um investimento inicial, mas o software SIEM ajuda as equipes de segurança a alcançar a conformidade e mitigar os riscos rapidamente, poupando os negócios de implicações financeiras significativas e problemas de legalidade se ocorrer uma violação.

Ao escolher uma solução SIEM, certifique-se de entender como os modelos de licenciamento determinam o verdadeiro custo total de propriedade (TCO) e leve em consideração o crescimento futuro à medida que sua organização pode se expandir ao longo dos anos. É fundamental encontrar um provedor confiável que se alinhe às necessidades de sua empresa para escalabilidade de longo prazo, ao mesmo tempo em que ajuda sua equipe a implantar uma solução com eficiência e rapidez para obter o maior retorno do investimento. Aqui está um guia útil para ajudá-lo a fazer o orçamento de um SIEM e gerenciar o risco financeiro ao longo do caminho.

Interessado em ver o SIEM em ação? Esta demonstração interativa o guiará por um dia na vida de um analista de segurança que investiga ameaças usando a plataforma FLSYSIEM – NextGen SIEM. Explore no seu próprio ritmo![/vc_column_text][/vc_column][/vc_row]